Le malware StripedFly a récemment été découvert par les chercheurs de l’entreprise de cybersécurité Kaspersky. Cette découverte a révélé une menace informatique d’une sophistication inquiétante. Ce virus informatique a en effet réussi à infecter plus d’un million de PC sous Windows et Linux, et ceux, durant ces cinq dernières années.

Mais comment fonctionne StripedFly ? Comment Kaspersky l’a découvert et quelles sont les menaces qu’il représente ?

Sommaire

StripedFly : Un malware d’espionnage déguisé ?

StripedFly, également connu sous le nom de « mineur de cryptomonnaie », est bien plus qu’une simple nuisance numérique. Les chercheurs en cybersécurité de l’entreprise Kaspersky ont découvert ce malware sophistiqué durant une étude en 2022. Deux détections inattendues dans le processus WININIT.EXE a enclenché une analyse approfondie, qui a conduit au diagnostic du logiciel malveillant. Celui-ci avait réussi à se camoufler en se faisant passer pour un mineur de cryptomonnaies. Cela lui a permis d’échapper aux radars de la cybersécurité pendant une période impressionnante de cinq ans.

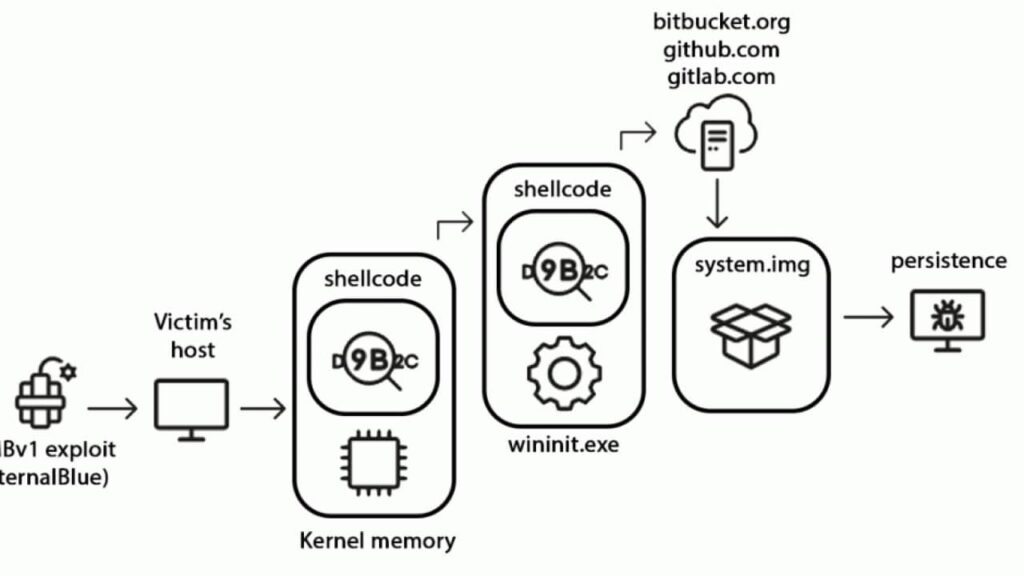

Le malware StripedFly est en effet bien plus que ce qu’il semble être à première vue. Il a réussi à infecter les machines en se dissimulant sous un mineur de cryptomonnaie Monero. Les chercheurs de Kaspersky estiment que l’infection a eu lieu en 2016 ou 2017, grâce à l’exploitation de la faille de sécurité EternalBlue, qui était alors très prisée par les hackers.

Le StripedFly s’est dissimulé sous un mineur de crypto pour passer inaperçu pendant 5 ans.

En général, les tactiques de phishing et d’ingénierie sociale sont courantes dans la distribution de logiciels malveillants. Les logiciels malveillants sont souvent déguisés ou regroupés avec des fichiers de programme ou de média ordinaires. Ils peuvent être des archives (ZIP, RAR, etc.), des exécutables (.exe, .run, etc.), des documents (Microsoft Office, Microsoft OneNote, PDF, etc.), du JavaScript, etc.

On peut également retrouver des méthodes de distribution les plus couramment utilisées. Ceux-ci incluent les téléchargements furtifs et trompeurs (drive-by), les sources de téléchargement non fiables (par exemple, des sites Web de logiciels gratuits et de partage de fichiers gratuits, des réseaux de partage peer-to-peer, etc.), les pièces jointes ou les liens malveillants dans les courriels ou les messages spam, les escroqueries en ligne, la publicité malveillante (malvertising), les outils d’activation illégale de logiciels (« cracking ») et les fausses mises à jour.

Outre la propagation automatique via les réseaux locaux, certains programmes malveillants peuvent se propager via des dispositifs de stockage amovibles. On peut par exemple citer les disques durs externes, les clés USB, etc.

VOIR AUSSI : Antimalware : comment bien protéger votre ordinateur ? Les réponses à vos questions !

Comment StripedFly infecte-t-il les machines ?

Une fois à l’intérieur d’un système, ce malware utilise des mécanismes sophistiqués pour rester discret. Pour entrer dans les détails, ce virus informatique masque son trafic en utilisant le réseau TOR. Il se met à jour automatiquement via des plates-formes légitimes comme GitHub, et se propage silencieusement vers d’autres machines, échappant ainsi à une détection rapide.

Lorsqu’il infecte une machine Windows, StripedFly adapte son comportement en fonction des droits d’accès et de la présence de PowerShell. S’il détecte ce dernier, il exécute des scripts pour créer des tâches programmées ou modifier des clés du registre Windows. S’il ne détecte pas PowerShell, il crée un fichier masqué dans le dossier %APPDATA%.

À distance, le pirate peut ajouter des modules à StripedFly, ce qui lui permet d’effectuer diverses actions sur l’ordinateur infecté. Parmi les risques, on retrouve des commandes telles que la capture d’écran, la collecte de données sensibles telles que les identifiants et les mots de passe, l’ouverture et l’enregistrement audio. Ce malware est capable de cibler plusieurs navigateurs, dont Google Chrome, Mozilla Firefox, Internet Explorer, Brave, et d’autres. Il peut également collecter des données liées aux réseaux Wi-Fi et à certains logiciels tels que Cyberduck, FileZilla et WinSCP.

Ce virus informatique permet aussi d’exécuter l’exploitation minière de Monero en se faisant passer pour un processus « chrome.exe ». Kaspersky souligne que c’est ce module de minage qui a permis à StripedFly de rester invisible pendant si longtemps.

VOIR AUSSI : 15 Conseils pour améliorer la sécurité et la confidentialité sur internet

Comment Kaspersky a découvert le malware après 5 ans

L’origine de StripedFly reste un mystère, bien que sa sophistication suggère une origine potentiellement liée à un gouvernement. Les chercheurs de Kaspersky ont en effet remarqué des similitudes avec d’autres outils associés à l’Equation Group, un groupe de pirates informatiques associé à la NSA américaine. De plus, le virus informatique utilise un exploit personnalisé EternalBlue pour infecter les systèmes des victimes. Cette version de l’exploit date d’avant sa divulgation publique, ce qui soulève des questions sur son origine et son utilisation potentielle par des acteurs gouvernementaux.

NuMedia est un média indépendant. Soutiens-nous en nous ajoutant à tes favoris sur Google Actualités :